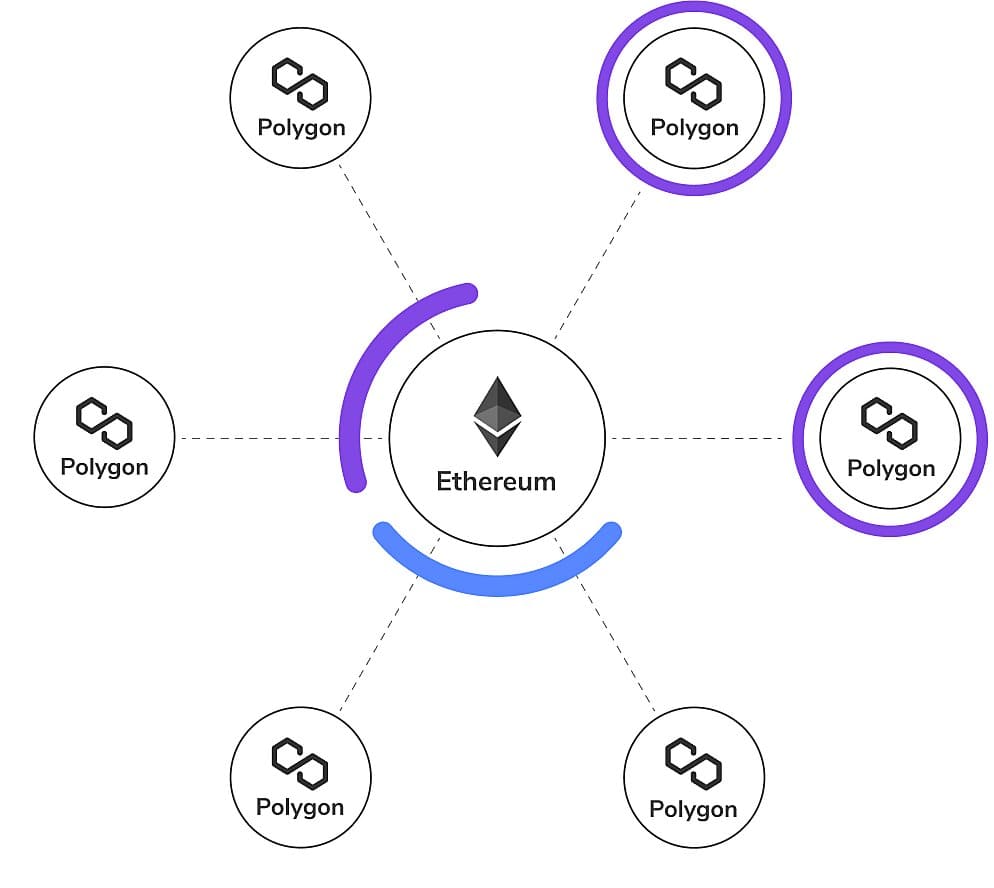

Polygon se ha sometido silenciosamente a una actualización de la red a principios de este mes que solucionó una vulnerabilidad crítica de la red que también provocó la pérdida de 801.601 tokens MATIC.

El equipo de Polygon anunció la actualización implementada en una entrada de blog el miércoles 29 de diciembre. Según el equipo, debido a la naturaleza de la vulnerabilidad, la actualización se implementó en secreto y sin afectar al rendimiento de la red.

All you need to know about the recent Polygon network update.

✅A security partner discovered a vulnerability

✅Fix was immediately introduced

✅Validators upgraded the network

✅No material harm to the protocol/end-users

✅White hats were paid a bounty https://t.co/oyDkvohg33— Polygon – MATIC 💜 (@0xPolygon) December 29, 2021

¿Qué ha pasado?

Según la publicación del blog, el 3 de diciembre, un grupo de hackers de «sombrero blanco» notificó a Immunefi, que aloja el programa de recompensas por errores de 2 millones de dólares de Polygon, una vulnerabilidad en el contrato de génesis de Polygon PoS.

El equipo de Polygon confirmó la vulnerabilidad y se tomó la decisión de actualizar la red principal lo antes posible. El equipo principal de Polygon se puso en contacto con el grupo y el equipo de expertos de Immunefi e introdujo inmediatamente una solución. Ese mismo día, Polygon lanzó la actualización Bor v0.2.12-beta1 a los «validadores en la red de prueba de Mumbai en el bloque #22244000».

El 4 de diciembre, la actualización de la red de prueba se completó y el equipo de Polygon, los hacker de sombrero blanco e Immunefi validaron la corrección y se prepararon para la actualización de la red principal. Ese mismo día, otro «whitehat» informó de la misma vulnerabilidad. A pesar de los esfuerzos de los equipos, un actor malicioso fue capaz de explotar la vulnerabilidad para robar tokens MATIC. En la entrada del blog se puede leer:

«A pesar de nuestros esfuerzos, un hacker malintencionado fue capaz de utilizar el exploit para robar 801.601 MATIC antes de que la actualización de la red tuviera efecto. La fundación asumirá el coste del robo».

La actualización de la red principal se ejecutó finalmente el 5 de diciembre en el «bloque #22156660 sin afectar a la vida y el rendimiento de la red de manera importante.» Polygon pagó un total de unos 3,46 millones de dólares como recompensa a dos sombreros blancos que ayudaron a descubrir el fallo.

Según un informe post mortem de Immunefi, Polygon pagó una recompensa de 2,2 millones de dólares en stablecoins al primer hacker whitehat y 500.000 MATIC al segundo. La vulnerabilidad consistía en una falta de comprobación de saldo/permiso en la función de transferencia del contrato MRC20 de Polygon.

El equipo dijo que, dada la gravedad de la vulnerabilidad, ésta se mantuvo en secreto hasta que todo estuviera arreglado y probado. El cofundador de Polygon, Jayanti Kanani, declaró:

«Todos los proyectos que alcanzan algún grado de éxito se encuentran tarde o temprano en esta situación. Lo importante es que esto fue una prueba de la resistencia de nuestra red, así como de nuestra capacidad para actuar con decisión bajo presión. Teniendo en cuenta lo mucho que estaba en juego, creo que nuestro equipo ha tomado las mejores decisiones posibles dadas las circunstancias.»