Puntos clave de la Noticia

- El investigador blockchain ZachXBT reveló pruebas que vinculan a trabajadores de TI norcoreanos con más de 25 hackeos y casos de extorsión cripto.

- Estos operativos infiltraron compañías usando identidades falsas, haciéndose pasar por desarrolladores o profesionales financieros.

- Sus esquemas generaron miles de millones de dólares canalizados al programa armamentístico de Corea del Norte.

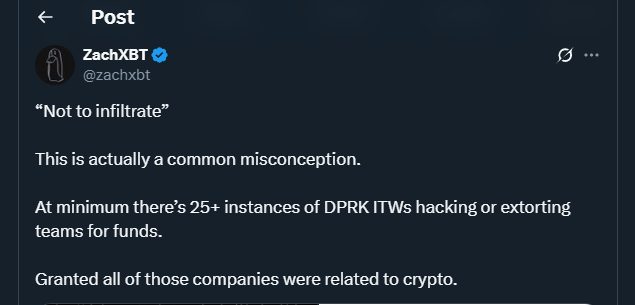

ZachXBT ha documentado cómo los operativos de TI norcoreanos no buscan únicamente trabajo remoto para ingresos extra, sino que participan activamente en actividades fraudulentas para robar fondos, extorsionar empleadores y manipular ecosistemas cripto. Sus hallazgos contradicen afirmaciones de que solo buscan empleos sin fines hostiles. En cambio, sus operaciones sofisticadas muestran cómo actores respaldados por el Estado explotan las prácticas abiertas de contratación en la industria blockchain.

En su investigación, ZachXBT descubrió múltiples casos donde trabajadores se infiltraron en proyectos cripto y después amenazaron con filtrar datos sensibles a menos que recibieran dinero. Esto coincide con advertencias de líderes del sector, incluido el fundador de Binance, Changpeng Zhao, quien enfatizó recientemente que solicitudes laborales fraudulentas, entrevistas falsas y sobornos internos se han convertido en tácticas comunes de los hackers norcoreanos. Ataques recientes vinculados a proveedores externos han costado cientos de millones en pérdidas a plataformas y usuarios.

Operaciones Cibernéticas Generan Miles De Millones Para Programas Estatales

Los actores cibernéticos norcoreanos han robado más de 1.300 millones de dólares en 47 incidentes durante 2024 y más de 2.200 millones solo en la primera mitad de 2025. Estos fondos se lavan mediante complejas redes internacionales antes de ser redirigidos para financiar el programa armamentístico del país. Las operaciones a menudo incluyen fachadas corporativas elaboradas. Por ejemplo, Blocknovas LLC y Softglide LLC fueron expuestas como entidades ficticias registradas en Estados Unidos con identidades falsas. Investigadores de Silent Push rastrearon estas firmas hasta direcciones inexistentes, confirmando que eran coberturas de afiliados del Grupo Lazarus.

Un caso notable involucró una billetera ERC-20 fraudulenta vinculada al exploit de Favrr en junio de 2025, donde infiltrados del proyecto fueron desenmascarados como operativos del DPRK. Su uso de identidades robadas, documentos de identidad oficiales y cuentas profesionales en LinkedIn y Upwork revela la escala industrial de este cibercrimen.

Campañas De Malware Avanzado Atacan A Desarrolladores En Todo El Mundo

Más allá del fraude laboral, los operadores norcoreanos se han expandido a la distribución de malware avanzado. La campaña PylangGhost, descubierta en junio, se apoyó en plataformas falsas de pruebas técnicas creadas con frameworks de React. Los desarrolladores que completaban evaluaciones eran inducidos a instalar software malicioso disfrazado de controladores de video. Una vez desplegado, el malware otorgaba acceso persistente mientras atacaba más de 80 extensiones de navegador, incluidas las principales billeteras cripto como MetaMask y Phantom.