Puntos clave de la noticia:

-

El protocolo USPD sufrió una brecha crítica que permitió a un atacante mintear 98M de tokens y retirar más de $1M en liquidez sin activar ninguna alerta.

-

El ataque usó un vector CPIMP con un proxy clandestino y un contrato sombra que operó meses sin ser detectado.

-

El hacker depositó 3.122 ETH, activó un error que multiplicó el minteo y retiró 237 stETH antes de convertir parte del botín en $300.000 en USDC a través de Curve.

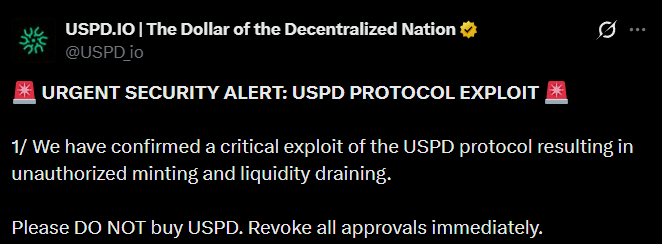

USPD sufrió una brecha crítica que permitió a un atacante mintear 98 millones de tokens y retirar más de $1 millón en liquidez.

El episodio expone un vector de ataque poco común que combina un proxy clandestino, una inicialización adelantada y un contrato sombra que operó sin ser detectado durante meses pese a las múltiples auditorías externas. El protocolo intenta contener el impacto mientras coordina las correspondientes acciones legales y ofrece una recompensa estándar si el atacante devuelve los fondos.

¿Cómo fue el Ataque a USPD?

El incidente comenzó cuando el hacker depositó unos 3.122 ETH como colateral y activó un error que multiplicó por diez la capacidad de minteo en una sola transacción. Con esa maniobra creó 98 millones de USPD y retiró 237 stETH adicionales. Luego convirtió parte del botín en cerca de $300.000 en USDC a través de Curve. El equipo pidió a los usuarios que no compren USPD y que revoquen los permisos vinculados al contrato afectado.

El análisis posterior mostró que el ataque utilizó un vector llamado CPIMP, que permite intervenir en el proceso de inicialización de un proxy antes de que se ejecuten los scripts del despliegue. El atacante interceptó la inicialización el 16 de septiembre mediante una transacción Multicall3 y tomó control administrativo antes de que el protocolo aplicara sus verificaciones habituales. Después instaló un contrato sombra que reenviaba las llamadas al código auditado, pero manipulaba eventos y posiciones de almacenamiento para que Etherscan mostrara la implementación legítima. Esa camuflaje ocultó la intrusión durante meses y permitió preparar el minteo masivo sin alertar a los validadores ni a los usuarios.

Oferta de Bounty para el Atacante

USPD afirmó que su código había pasado auditorías de Nethermind y Resonance y que el error no estaba en la lógica del contrato sino en un vector de despliegue difícil de detectar. La prioridad ahora es rastrear los fondos, congelar direcciones y coordinar con exchanges centralizados y descentralizados. El protocolo ofreció cerrar el caso si el atacante devuelve el 90% de los activos y se queda con un bounty del 10%.

El incidente se suma a una serie de ataques recientes en el ecosistema DeFi. Yearn Finance sufrió en noviembre dos exploits vinculados a su token yETH, con robos combinados de más de $12 millones, aunque ya recuperó parte de los fondos. Balancer también avanza en su propio proceso de restitución tras perder $128 millones en un ataque