Puntos clave de la Noticia

- El desarrollador core de Ethereum, Zak Cole, perdió una pequeña cantidad de Ether después de que una extensión maliciosa impulsada por IA, “contractshark.solidity-lang”, exfiltrara su clave privada desde un archivo «.env».

- El ataque resalta el creciente riesgo de extensiones de VS Code y navegadores disfrazadas de legítimas, algunas disponibles como servicios de software de bajo costo.

- A pesar de la pérdida, el uso de Cole de wallets de prueba aisladas y wallets de hardware evitó daños financieros mayores, demostrando que las buenas prácticas de seguridad todavía pueden mitigar amenazas en evolución.

El desarrollador core de Ethereum, Zak Cole, experimentó recientemente un sofisticado ataque de drenaje de wallet cripto vinculado a un asistente de código IA malicioso. Cole instaló la extensión “contractshark.solidity-lang”, que parecía legítima con diseño profesional y más de 54,000 descargas, pero que transmitía secretamente su clave privada a un servidor del atacante. Durante tres días, el atacante obtuvo acceso a su wallet caliente antes de vaciar los fondos.

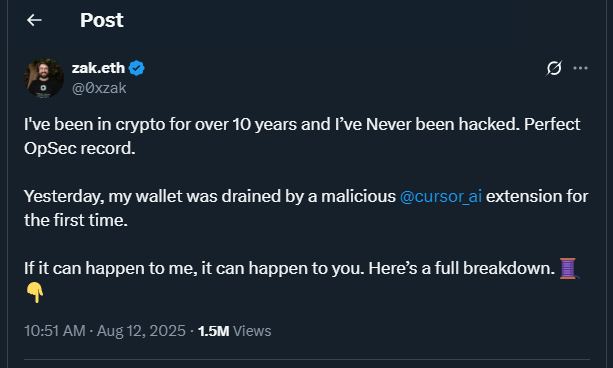

Cole informó la pérdida en X, señalando que solo ascendió a unos pocos cientos de dólares en Ether debido a su uso cuidadoso de wallets pequeñas y específicas para cada proyecto. El incidente también resalta cómo incluso desarrolladores experimentados pueden ser engañados por herramientas cada vez más realistas y pulidas.

Las Extensiones Se Convierten En Vector De Ataque Importante Para Desarrolladores

Las extensiones maliciosas de VS Code y navegadores son cada vez más reconocidas como un vector de ataque importante, según Hakan Unal, líder senior de operaciones de seguridad en la firma blockchain Cyvers. Los atacantes usan tácticas como editores falsos, typosquatting y copias con apariencia profesional para engañar a los desarrolladores y obtener clavess. Los wallet drainers ahora también se venden como software como servicio, a veces rentándose por tan solo $100 USDT, haciendo los ataques accesibles a una mayor variedad de estafadores. Estos desarrollos sugieren que la barrera de entrada al cibercrimen enfocado en cripto es más baja que nunca.

Incidentes Históricos Resaltan Riesgos Persistentes

Esto sigue a ataques similares, incluyendo la estafa de WalletConnect Protocol en septiembre de 2024, que robó más de $70,000 a inversores mientras se hacía pasar por una app legítima en Google Play durante más de cinco meses. Se utilizaron reseñas falsas para imitar comentarios genuinos, ilustrando hasta dónde llegan los atacantes para explotar la confianza. Expertos recomiendan revisar todas las extensiones de terceros, evitar almacenar secretos en texto plano, usar wallets de hardware y desarrollar en entornos aislados para reducir la exposición.

Este caso demuestra que incluso los desarrolladores blockchain más experimentados no están inmunes a amenazas emergentes. No obstante, siguiendo buenas prácticas de seguridad, los profesionales cripto pueden limitar su riesgo, proteger sus holdings importantes y continuar innovando en blockchain. A medida que los atacantes adoptan tácticas impulsadas por IA y modelos SaaS escalables, la vigilancia y las medidas de seguridad adecuadas siguen siendo esenciales para cualquiera que interactúe con activos digitales, ya sea para desarrollo, inversión o pruebas experimentales.